Kategoria: Technology

Hosting vs VPS: czym się różni i które rozwiązanie wybrać?

Czy wiesz, że strony ładowane dłużej niż 2 sekundy tracą znaczną część ruchu? To proste, ale wymowne dane, które wpływają

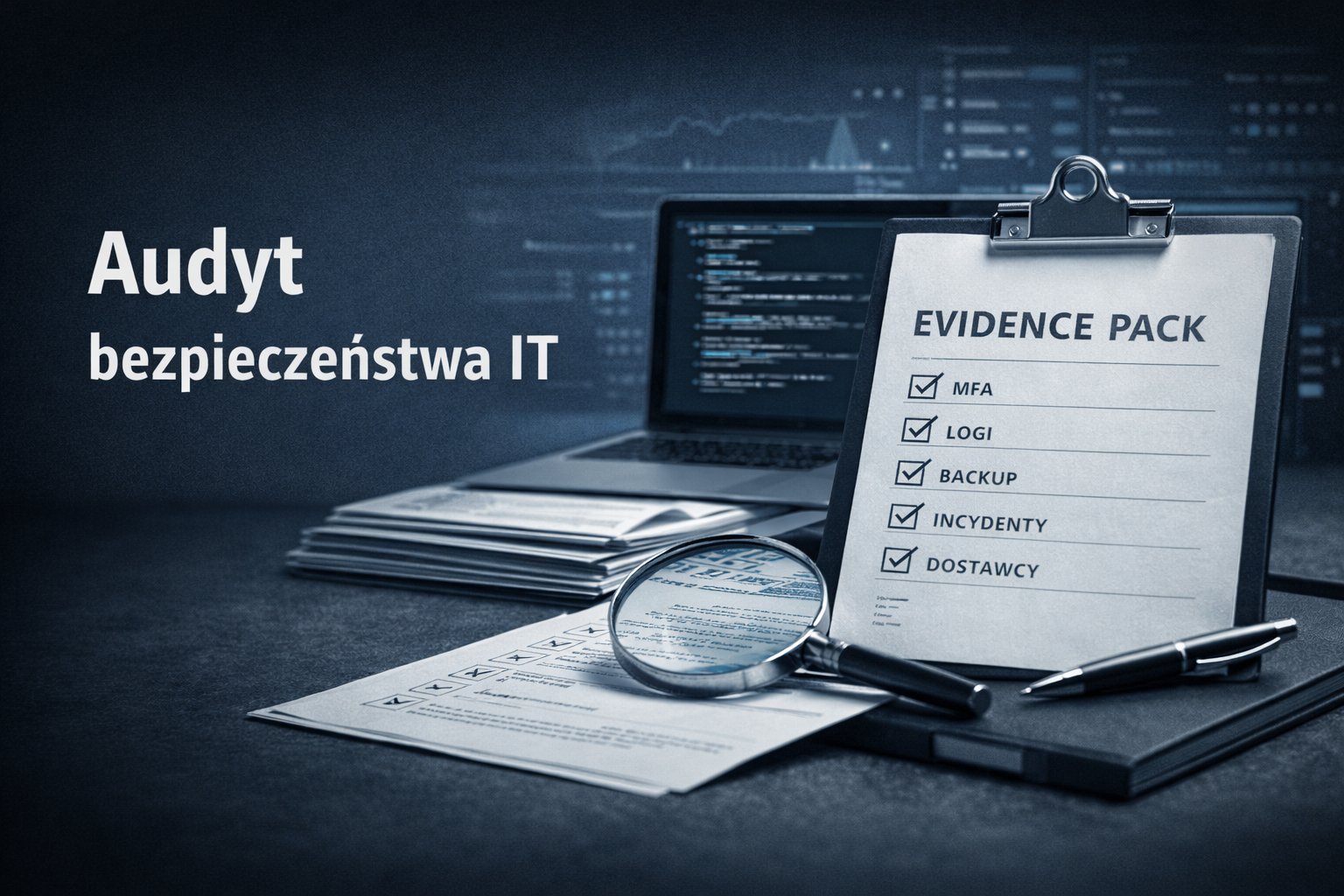

Continue readingAudyt bezpieczeństwa IT krok po kroku: jak zebrać dowody i nie oblać kontroli

W audycie nie przegrywa się brakiem narzędzi, tylko brakiem dowodów. W 30 dni da się przygotować „Evidence Pack” z 40–80

Continue readingNIS2 w praktyce dla MSP: checklista wdrożenia na 90 dni

NIS2 wymaga od części MSP wdrożenia proporcjonalnych środków cyberbezpieczeństwa oraz gotowości do zgłaszania „istotnych” incydentów w reżimie 24 h i

Continue readingZero Trust w małej firmie – jak zacząć?

Zero Trust w małej firmie zaczyna się od „identity-first”: MFA odporne na phishing, porządek w kontach i uprawnieniach, kontrola urządzeń

Continue readingZielone centra danych i ekologiczne hostingi – dlaczego warto

Zielone data center i „eko hosting” mają sens, gdy realnie obniżają zużycie energii, wody i emisje. Dane pokazują skalę: centra

Continue readingZarządzanie tożsamością i dostępem – od MFA po passwordless

Skuteczne IAM zaczyna się od MFA, ale kończy na phishing-odpornych metodach i passwordless, gdzie kradzież hasła przestaje mieć znaczenie. W

Continue readingSztuczna inteligencja AI w SOC – jak machine learning wspiera wykrywanie zagrożeń

AI w SOC realnie skraca czas triage’u i podnosi skuteczność detekcji, bo automatyzuje korelację zdarzeń, wykrywa anomalie i priorytetyzuje alerty.

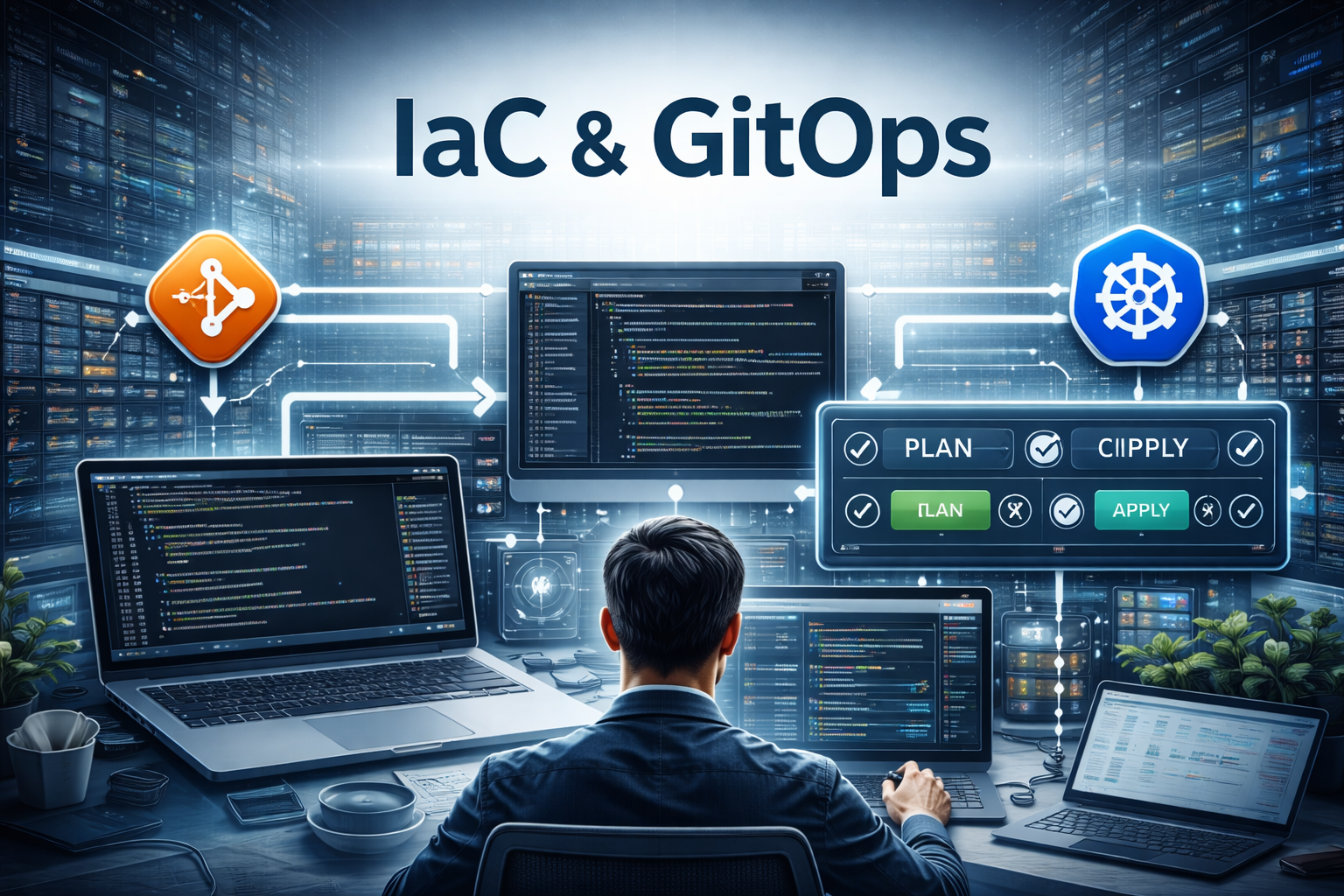

Continue readingIaC i GitOps – automatyzacja infrastruktury krok po kroku

IaC i GitOps – automatyzacja infrastruktury krok po kroku IaC i GitOps pozwalają budować infrastrukturę jak oprogramowanie: w kodzie, z

Continue readingMLOps w praktyce – bezpieczne wdrożenia modeli AI

Bezpieczne MLOps to połączenie automatyzacji wdrożeń modeli AI z kontrolą ryzyka, jakości danych i bezpieczeństwa infrastruktury. W praktyce oznacza to

Continue reading