Autor: Kamil

Serwer VPS w 2026: co to jest, jak działa?

W 2026 roku serwer VPS (Virtual Private Server) stanowi fundament cyfrowej gospodarki, oferując kompromis między ekonomią hostingu współdzielonego a mocą

Continue readingHosting vs VPS: czym się różni i które rozwiązanie wybrać?

Czy wiesz, że strony ładowane dłużej niż 2 sekundy tracą znaczną część ruchu? To proste, ale wymowne dane, które wpływają

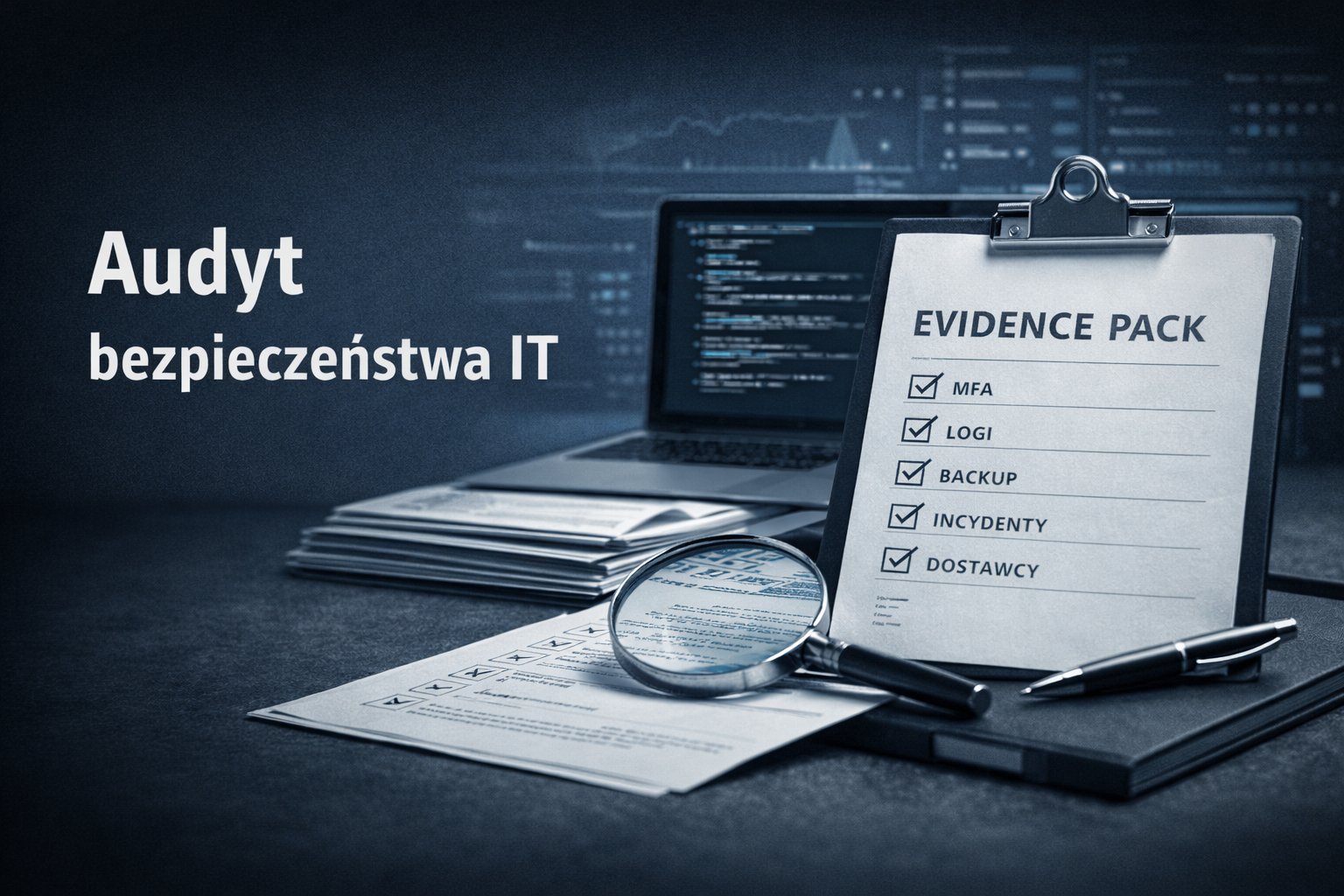

Continue readingAudyt bezpieczeństwa IT krok po kroku: jak zebrać dowody i nie oblać kontroli

W audycie nie przegrywa się brakiem narzędzi, tylko brakiem dowodów. W 30 dni da się przygotować „Evidence Pack” z 40–80

Continue readingMiCA dla firm: software house, fintech i e-commerce – co musisz ogarnąć, żeby nie wpaść pod regulacje „przypadkiem”

MiCA obowiązuje od 30.12.2024 (stablecoiny od 30.06.2024). Jeśli tworzysz lub integrujesz usługi krypto, ustal rolę (CASP, emitent, integrator) i przygotuj

Continue readingDORA dla firm ICT: jak przygotować się na wymagania klientów finansowych

DORA obowiązuje od 17.01.2025 i sprawia, że banki, ubezpieczyciele i fintechy muszą dużo ostrzej weryfikować dostawców ICT. Jeśli sprzedajesz usługi

Continue readingNIS2 w praktyce dla MSP: checklista wdrożenia na 90 dni

NIS2 wymaga od części MSP wdrożenia proporcjonalnych środków cyberbezpieczeństwa oraz gotowości do zgłaszania „istotnych” incydentów w reżimie 24 h i

Continue readingPrzygotowanie firmy na ransomware 2026 – aktualne zagrożenia i strategie obrony

Ransomware w 2026 nadal będzie „atakami na biznes”, nie na pliki. Najlepsza obrona to połączenie: MFA odpornego na phishing, twardej

Continue readingEdge computing i CDN – szybkie strony dla e-commerce

CDN i edge computing skracają czas ładowania sklepu, bo przenoszą treść i część logiki bliżej klienta. W praktyce obniżasz TTFB

Continue readingEkonomia chmury – jak optymalizować koszty infrastruktury IT

Optymalizacja kosztów chmury to głównie trzy rzeczy: eliminacja marnotrawstwa (nieużywane zasoby), dopasowanie mocy (right-sizing) i właściwy model zakupu (on-demand vs

Continue readingBezpieczny sklep WooCommerce – konfiguracja, wtyczki i ochrona

Bezpieczny WooCommerce to zestaw praktyk, nie jedna „magiczna” wtyczka: aktualizacje, twarde ustawienia WordPressa i serwera, MFA dla panelu, WAF, kopie

Continue reading